ステマ規制に関する表示

当サイトでは、記事本文やサイドバー等に以下が設置されています。御理解の上サイトを利用ください。 1)アフィリエイト広告リンク 2)プロモーション記事 3)記事作成に当たって、販売業者からの提供を受けたハード/ソフト等を使用した記事

Windows PCのトラブル解決とお役立ち情報

当サイトでは、記事本文やサイドバー等に以下が設置されています。御理解の上サイトを利用ください。 1)アフィリエイト広告リンク 2)プロモーション記事 3)記事作成に当たって、販売業者からの提供を受けたハード/ソフト等を使用した記事

この記事を読むのに必要な時間は約 26 分です。

| この記事について |

|---|

この記事には2021/2/21改定の最新版があります。

2019/5/22追記

この記事は突然ビットロッカーが…というケースやビットロッカーを使わないということ前提で構成されています。

ただし、完全解決の手段といってしまってよいかどうかは疑問ですが「単純な回避手段」があり、記事には書かれていませんので追加しておきます。

最初からビットロッカーを設定して、回復キーなどもきちんと保存しておくことです。

しかしながら、M/BのBIOSやTPMチップに関する問題の場合には推定ではありますが「保存してある正しい回復キーがはじかれる」というのは十分にあり得そうです。

どのような選択をするのかは個々人の責任としか言いようがないです。

あなたのPCに万が一が起こらないことを祈っています…。

WinUpに伴う障害/不具合の中でも、正しいパスワードを入力してもログインができなくなるケースと「BitLocker暗号化ドライブを利用していないのにもかかわらず、回復キーや暗号化キーを要求されログインができなくなるケース」は最も厄介な部類のものです。

二つのうち特に「BitLocker暗号化ドライブを利用していないのにもかかわらず、回復キーや暗号化キーを要求されログインができなくなるケース」では、システムの復元も利用できなくなってしまう場合があるため非常に厄介です。

2018/10/16追記

今回(2018/10)のDELL製PCではBIOSが原因とのことですから、もちろんそのようなケースもあるのでしょうが「一般ユーザーが自分で試みられる対処法」としては「システムの復元またはcmdからKBの削除」しかないかと思います。

(一般的には)WinUp後に発生した場合、システムの復元が可能であればそれで回復するケースが多いです。

システムの復元ができない場合は、cmdからKBの削除を実行することになります。ぼくんちのTV別館さんの記事「DISMを使ってWindows10 の更新プログラムを削除する方法」を参考にしてくださいね。

どちらも不可能な場合は回復手段はありません。(ただし、実際にストレージが暗号化されているわけではないようですから、LinuxのLIVE CDなどで起動してデータをレスキューできるケースもあります)

なお、自作PCの道楽旧館の記事「Windows Update(KB)をコマンドライン(cmd)からアンインストールする。」で書いている下記の手法はWin10では使用できません。

1. 管理者権限でコマンドプロンプトを起動

2. プロンプトから「wusa.exe /uninstall /kb:XXXXXXX /quiet /norestart」を実行(XXXXXXXはKBナンバー)

3. コマンドプロンプトを終了

参考:

[Windows 10] デバイスの暗号化の回復キー(BitLocker 回復キー)を取得する方法を教えてください。

回復パスワード、回復キー、PIN、拡張 PIN、スタートアップ キーの違いを教えてください。

回復パスワード、回復キー、および PIN などの要素について説明している表については、「BitLocker のキーの保護機能」と「BitLocker 認証方法」をご覧ください。

今回、もしかすると発生原因のすべてとは言わないが一つではないかというものを見つけたのではないかと思います。

このケースに関して、一般の方はもちろん、システム管理者の方は特に必見の記事です。あくまで私個人の考察/推定なのですが、一定の効果が得られるのではないかと考えていますので、記事を読みご自分の知識と照らし合わせて考えてみていただければと思います。

また、ご意見やもっと良い方法/汎用的な方法などがあればコメント欄でお知らせいただけると幸いです。

この記事の内容で参考としているMS文献はWin8/8.1のものですが、Win10はほぼ確実にこの文献内容に準拠している模様です。(操作方法が同様である事例があります。また、手元のWin10-1709で当該部分のレジストリキー構成はWin8.1と同様に見えました。)

なお、Win7については確実ではありませんが、Win7専用に大きく異なるものが適用されているとは思えませんので、こちらもほぼ間違いなくBitLocker暗号化ドライブの取り扱いは同様と考えられます。

注:この事象の発生は「TPMモジュールが実装されているPCのみで発生する現象」とは限らないようですので留意してくださいね。

| 目次 |  |

| 対象 | 内容 |

|---|---|

| キーワード | Windows Update、不具合、パスワード、BitLocker、ビットロッカー 暗号化ドライブ、キー、ログインできない、TPM、セキュアブート機能 |

| OS/ソフト | Windows、10、8.1、7 |

| 対象読者 | 初級~上級者、ただし自己責任 |

| 最終更新日 | 2019/5/22情報を追記 |

更新履歴

2019/5/22情報を追記

2018/1/12…初版

|

概要 |

|---|

WinUpに伴う障害/不具合の中でも、正しいパスワードをインサートしてもログインができなくなるケースと「BitLocker暗号化ドライブを利用していないのにもかかわらず、暗号化キーを要求されログインができなくなるケース」は最も厄介な部類のものです。

二つのうち特に「BitLocker暗号化ドライブを利用していないのにもかかわらず、暗号化キーを要求されログインができなくなるケース」では、システムの復元も利用できなくなってしまう場合があるため非常に厄介です。

このケースに関して、一般の方はもちろん、システム管理者の方は特に必見の記事です。あくまで私個人の考察/推定なのですが、一定の効果が得られるのではないかと考えていますので、記事を読みご自分の知識と照らし合わせて考えてみていただきたいと思います。

まずは、以下のMS文書をご覧になってください。

注:記事に日付が見当たらないのですが、私のうろ覚えではWin8.1 Updateの際に最終更新されたものではないかと思います。私の場合、BIOSからHDDロックを設定し、ビットロッカーは使用しないため、内容を詳細に読まずに放置していました…。

記事より抽出抜粋

デバイスの暗号化

BitLocker は、コネクト スタンバイに対応した TPM が内蔵された x86 ベースと x64 ベースのコンピューターに対して、デバイスの暗号化のサポートを提供します。 これまでは、この形式の暗号化は Windows RT デバイスでのみ利用することができました。デバイスの暗号化は、Windows PC 上のデータを保護するのに役立ちます。 デバイスの暗号化は、悪意のあるユーザーが他のユーザーのパスワードを盗むためにシステム ファイルにアクセスしたり、他のユーザーの PC からドライブを物理的に取り外して別の PC に取り付けたりするのを防ぐのに役立ちます。 Windows へのサインインやファイルの使用は、通常どおりの手順で行うことができます。 デバイスの暗号化では、AES 128 ビット暗号化を使用して、オペレーティング システム ドライブとシステム上のすべての固定データ ドライブが保護されます。 デバイスの暗号化は、Microsoft アカウントまたはドメイン アカウントで使用できます。 デバイスの暗号化をサポートするために、システムは、コネクト スタンバイをサポートし、コネクト スタンバイ システムでの TPM とセキュア ブートに関する Windows ハードウェア認定キット (HCK) の要件を満たす必要があります。 前提条件については、以降のセクションで示します。

System.Fundamentals.Security.DeviceEncryption: 一般的なデバイスの暗号化の要件。

System.Fundamentals: コネクト スタンバイ システムの要件。

System.Fundamentals.Firmware.CS.UEFISecureBoot.ConnectedStandby: コネクト スタンバイ システムでの TPM 2.0 とセキュア ブートの要件。

標準的な BitLocker の実装とは異なり、デバイスの暗号化は自動的に有効になるため、デバイスは常に保護されます。 これがどのように実現されるかを次に示します。

Windows 8.1 のクリーン インストールが完了すると、コンピューターを初めて使用するための準備が行われます。 この準備の一環として、クリア キーを使用して、コンピューターのオペレーティング システム ドライブと固定データ ドライブ上でデバイスの暗号化が初期化されます (これは、標準的な BitLocker の中断状態と同じです)。

デバイスがドメインに参加していない場合は、デバイスの管理者権限が与えられている Microsoft アカウントが必要です。 管理者が Microsoft アカウントを使用してサインインすると、クリア キーが削除され、回復キーがオンラインの Microsoft アカウントにアップロードされ、さらに TPM 保護機能が作成されます。 デバイスが回復キーを必要とする状況になった場合、ユーザーは、代替デバイスを使用し、回復キー アクセスの URL に移動して、Microsoft アカウントの資格情報を使用して回復キーを取得するよう案内されます。

ユーザーがドメイン アカウントを使用してサインインする場合、ユーザーがデバイスを (x 86/x 64 プラットフォーム上の) ドメインに参加させ、回復キーが Active Directory ドメイン サービスに正常にバックアップされるまで、クリア キーは削除されません。 グループ ポリシー設定の [コンピューターの構成]\[管理用テンプレート]\[Windows コンポーネント]\[BitLocker ドライブ暗号化]\[オペレーティング システムのドライブ] を有効にし、[AD DS にオペレーティング システム ドライブの回復情報が格納されるまで BitLocker を有効にしない] チェック ボックスをオンにする必要があります。 この構成により、コンピューターをドメインに参加させたときに回復パスワードが自動的に作成され、回復キーが AD DS にバックアップされます。さらに、TPM 保護機能が作成され、クリア キーが削除されます。

デバイスの暗号化を有効または無効にするには

Windows 8.1 をクリーン インストールしている場合、デバイスの暗号化は既定で有効になっています。 以前の Windows インストールを Windows 8.1 にアップグレードした場合、[PC 情報] を使用してデバイスの暗号化を有効にできます。[PC 情報] を開くには、画面の右端からスワイプし、[設定]、[PC 設定の変更] の順にタップします (マウスを使用している場合は、画面の右上隅をポイントし、マウス ポインターを下へ移動します。次に、[設定]、[PC 設定の変更] の順にクリックします)。

[PC とデバイス] をタップまたはクリックし、[PC 情報] をタップまたはクリックします。 [PC 情報] ページの下部に [デバイスの暗号化] セクションが表示されます。

[デバイスの暗号化] セクションで、[オンにする] を選択します。

Windows RT を実行しているデバイスでは、デバイスの暗号化を無効にできません。 それ以外のデバイスで何らかの理由でデバイスの暗号化の使用を停止する場合は、[PC 情報] の [デバイスの暗号化] 設定の [オフにする] を選択できます。

自動的なデバイスの暗号化を無効にする

展開しているデバイスがデバイスの暗号化によって自動的に保護されないようにするには、無人セットアップ ファイルを構成して次のレジストリ設定を適用します。パス: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker

値: PreventDeviceEncryption を True (1) に設定

種類: REG_DWORD

グループ ポリシー設定の競合

デバイスの暗号化は、BitLocker グループ ポリシーの設定に従います。ただし、その既定の構成は、いくつかのグループ ポリシー設定と競合します。 次に示すのは、”未構成” 状態に設定するか、構成済みの場合はデバイスの暗号化がサポートされることを確認する必要があるポリシー設定です。[コンピューターの構成]\[管理用テンプレート]\[Windows コンポーネント]\[BitLocker ドライブ暗号化]\[オペレーティング システムのドライブ]\[スタートアップ時に追加の認証を要求する] の設定:

TPM 以外のスタートアップの認証方法を必要とする任意のオプション。

デバイスの暗号化の既定の設定では、デバイスが暗号化されるときに TPM キー保護機能を構成することのみできます。 Windows x 84 および x86 コンピューターでは、BitLocker コントロール パネルの [スタートアップ時にドライブのロックを解除する方法の変更] を使用して、デバイスが暗号化された後に追加の保護機能を追加することができます。

[コンピューターの構成]\[管理用テンプレート]\[Windows コンポーネント]\[BitLocker ドライブ暗号化]\[オペレーティング システムのドライブ]\[BitLocker で保護されているオペレーティング システム ドライブの回復方法を選択する] の設定および [コンピューターの構成]\[管理用テンプレート]\[Windows コンポーネント]\[BitLocker ドライブ暗号化]\[固定データ ドライブ]\[BitLocker で保護されている固定データ ドライブの回復方法を選択する] の設定:

デバイスの暗号化では、回復パスワードのみを使用します。 [48 桁の回復パスワードを許可しない] オプションと共にこのグループ ポリシー設定を構成した場合、デバイスの暗号化は実行されません。これは、唯一の回復方法が回復パスワードであるためです。

デバイスの暗号化では、パスワードをオンライン ストレージの場所にバックアップする必要があります。 [Active Directory ドメイン サービスに BitLocker 回復情報を保存する] チェック ボックスをオフにしてこのグループ ポリシー設定を構成した場合、デバイスの暗号化は実行されません。これは、デバイスの暗号化では、デバイスがドメインに参加している場合は回復パスワードを AD DS にバックアップする必要があるためです。

要するにWindows OS上では(意図していなくても)インストール当初からデフォルトで「標準的な BitLocker の中断状態と同じ」状態になっているため、何らかのトリガー・・・たとえば緑字部分の[デバイスの暗号化] セクションで、[オンにする] が適用された状態になってしまうようなことや競合の影響、アップデートというよりもアップグレードといったほうが良いVer.の変更、よくあるようにWinUpで様々な設定がWinデフォルトに戻されてしまうようなことがあった場合などに「BitLocker の中断状態から有効状態に切り替わってしまう」ケースがあるのではないかという考えが成立するのではないでしょうか?

「標準的な BitLocker の中断状態と同じ」とは?

皆さんはBitLocker暗号化ドライブを使用してことはあるでしょうか?

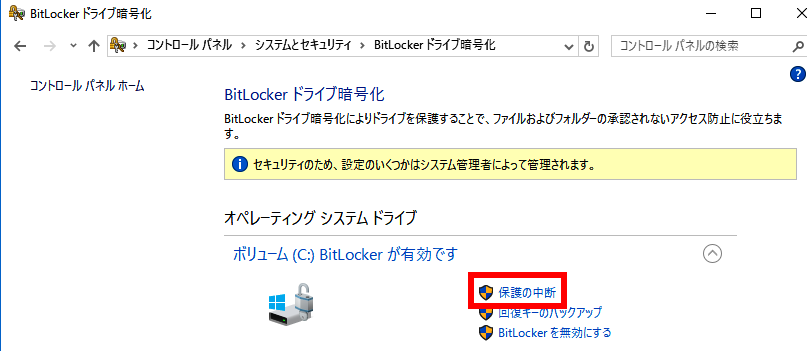

BitLocker暗号化ドライブを設定すると、「BitLocker暗号化ドライブを終了-暗号化されていない状態に戻す」という選択肢と「一時的に中断する」選択肢が現れるようになります。

MSの文献内容を見ると、クリーンインストール後は(表示されないが実際には)中断した状態で宙ぶらりんの状態になっているものと考えられます。

そこで、以下防止策を考えてみます。

|

防止策として何を設定するのか? |

|---|

通常のWinUp時やWin10の大きなアップデート(というよりはアップグレード)時に「このケースが誤って発動されることを防止する」には、ビットロッカーの動作を無効にするか、中途半端な状態を解消しておけばよいわけです。

そこで「1)自動的なデバイスの暗号化を無効にする、2)BIOSからTPMモジュールを無効化する、3)一度BitLockerを構成し、その後解除する」ことが有効な場合が一定程度以上あるのではないかと(私は)考えました。

1)自動的なデバイスの暗号化を無効にする

自動的なデバイスの暗号化を無効にする

展開しているデバイスがデバイスの暗号化によって自動的に保護されないようにするには、無人セットアップ ファイルを構成して次のレジストリ設定を適用します。パス: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker

値: PreventDeviceEncryption を True (1) に設定

種類: REG_DWORD

2)BIOSからTPMモジュールを無効化しておく

各PCメーカーのサイトやM/Bベンダーのサイトで調べてみてくださいね。

参考

BIOSセットアップユーティリティの設定

たいがいの場合は同じような項目になります。このページでは有効にする方法になっていますが、無効にする場合は「disabled」を選択します。

TPM を有効または無効にする

TPM を有効または無効にする

適用対象: Windows 7, Windows Server 2008 R2

トラステッド プラットフォーム モジュール (TPM) は通常、TPM 初期化プロセスの一部として有効にされます。通常は、ユーザーが TPM の有効または無効を切り替える必要はありません。ただし、必要に応じて、TPM 管理スナップインを使用して TPM の有効または無効を切り替えることができます。

TPM を無効にする

TPM によって提供されるサービスの使用を中止する場合、TPM 管理を使用して TPM を無効にすることができます。TPM 所有者パスワードがある場合、TPM を無効にするためにコンピューターに物理的にアクセスする必要はありません。TPM 所有者パスワードがない場合、TPM を無効にするにはコンピューターに物理的にアクセスする必要があります。

BitLocker ドライブ暗号化の回復プロセスをシミュレートまたはテストするために、TPM を無効にすることもできます。

TPM を無効にするにはTPM 管理 (tpmadmin.msc) スナップインを開きます。

[操作] ウィンドウで [TPM を無効にする] をクリックして [TPM セキュリティ ハードウェアを無効にします] ページを表示します。

[TPM セキュリティ ハードウェアを無効にします] ダイアログ ボックスで、所有者パスワードの入力方法と TPM を無効にする方法を選択します。

TPM 所有者パスワードを保存したリムーバブル メディアがある場合、そのメディアを挿入して [TPM 所有者パスワードのバックアップ ファイルあり] をクリックします。[TPM 所有者パスワードのバックアップ ファイルを選択します] ダイアログ ボックスで、[参照] をクリックしてリムーバブル メディアに保存した .tpm ファイルを指定し、[開く]、[TPM を無効にする] の順にクリックします。

TMP 所有者パスワードを保存したリムーバブル メディアがない場合、[TPM 所有者パスワードの入力] をクリックします。[TPM 所有者パスワードを入力してください] ダイアログ ボックスで、パスワード (ハイフンを含む) を入力し、[TPM を無効にする] をクリックします。

TPM 所有者パスワードが不明な場合、[TPM 所有者パスワードを持っていません] をクリックし、ダイアログ ボックスとその後の BIOS 画面に表示される指示に従って、パスワードを入力せずに TPM を無効にします。

[Windows 10 Pro] [Windows 8.1 Pro] TPM機能と連携してBitLockerドライブ暗号化を有効/無効にする方法

対象製品

Windows 10 Pro

Windows 8.1 ProTPMセキュリティーチップ搭載モデル

Intel PTT対応モデル

目次

説明

事前確認

BitLockerドライブ暗号化を有効にする方法

BitLockerドライブ暗号化を無効にする方法

回復キーの入力方法

起動時のドライブのロックを解除する方法について

ドメイン環境でのBitLockerドライブ暗号化について

3)一度BitLockerを構成し、その後解除する

このようにすると、OS上で宙ぶらりんになっているような状態は解除されると考えられます。そうなれば、明示的にもう一度BitLockerを構成する操作をしなければ勝手に有効になるような状態に陥らない気がします。

番外

いっそのこと、間違って適用されると問題が出るのですから「最初からビットロッカーを利用する」というのも有りかも知れません。利用者が少ないことも影響しているのかもしれませんが、ビットロッカーに暗号化キーが使えなくなったという事例は聞いたことがありません。

ただし、その場合はログインできなくなってしまった場合には100%データのレスキューは不可能ですから確実なバックアップが必要です。

以上となります。

手元で不具合を再現することが難しいため検証できないのですが、予防策としては有効と考えています。万が一手元のPCで発生すると非常に厄介なことになりますから、上記1~3の操作をすることで不利はありませんので(気休めかもしれないがやらないよりはましと思われますから)設定しておくとよいでしょう。

0

考察拝見させていただきました。

私も実は同じような事例にあったため、途方に暮れてました。

結局クリーンインストールになったのですが・・・

Home版を使用しているのに、BIOSリセットを行うとBitLockerが発動してしまいました。

Pro版ならば、項目があるので設定できますが非常に厄介です。

記事にあるように「中断的な状態になっていたもの」がBIOSリセットで有効に何故かなってしまったというのは可能性としてありますでしょうか?

Manageコマンドを使っても、残念ながら解除できませんでした。

新しく改訂版の記事を書こうとしているのですが、要するにというか何というのか、OS認証・セキュリティー記述子・ビットロッカー・ユーザープロファイル・管理者権限などの根っこの部分が同じということが問題みたいです。

点数制みたいなことでOS認証が外れることはきっとご存知と思います。

どうもすべて共通みたいなんですよ。

ストレージ構成やパーティション構成が変更されたとみなされたり、Ver.アップでメインパーツが新しくなったと認識されてしまうと「実際に暗号化されていなくとも警告が出てしまう」みたいです。

実際には暗号化されていないのでファイルは自由に読める状態である場合は、殆どの場合これに当該するようです。